ここではログを監視して異常を検知したい場合の設定方法を記載します

Zabbix agentの実行権限について

監視対象のサーバー内で、該当のログのアクセス権がZabbix agentの実行ユーザーにもある場合は、この設定は不要です

例えば、標準設定でアクセス権が限定されている、Apacheの/var/log/httpdの中身などを対象とする場合は、Zabbix agentをroot権限で動作させるように設定します

その場合は、zabbix_agentの設定ファイルを以下のように変更します

$ sudo vi /etc/zabbix/zabbix_agentd.conf

開いたら、以下の場所にハイライトした部分を追記して保存します

### Option: AllowRoot # Allow the agent to run as 'root'. If disabled and the agent is started by 'root', the agent # will try to switch to user 'zabbix' instead. Has no effect if started under a regular user. # 0 - do not allow # 1 - allow # # Mandatory: no # Default: # AllowRoot=0 AllowRoot=1

Zabbix Agentを再起動します

$ sudo service zabbix-agent restart

ログの検索ルールの作成

まずはログの監視(検索)ルールを作成します

ログの中で検知したい文字列を正規表現を使ってルールにします

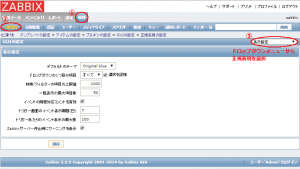

メニューの[管理]-[一般設定]で出る画面右上のドロップダウンリストから、[正規表現]を選択します

[正規表現]画面の右上に[正規表現の作成]ボタンがあるので、それをクリック

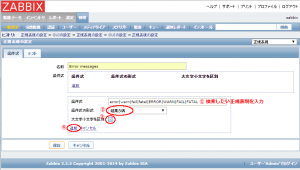

まずは、後で式にも利用する正規表現の名前をつけます

そして、条件式の中の[追加]リンクをクリックして、条件式の作成を開始します

条件式に、検知したいキーワードを正規表現を使って記入します

条件式の形式は、[結果が真]にして、[追加]をクリックして条件を追加します

条件式が追加されたことを確認します

複数の条件追加して組み合わせることも可能です

全ての条件を記述したら、[テスト]タブをクリックします

検知したい、またはしたくないログのサンプルなどをテスト文字列に入力し、[条件式のテスト]ボタンをクリックして、最終結果が意図した結果になっていることを確認します

問題があれば[条件式]タブに戻って条件を修正し、問題なければ[保存]をクリックして正規表現を保存します

正規表現の管理画面に追加されます

ログの監視アイテムの作成

続けて、実際にログを監視するためのアイテムを作成します

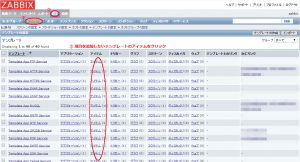

[設定]-[テンプレート]から、監視アイテムを追加したいテンプレートの行の[アイテム]をクリックします

画面右上に出てくる、[アイテムの作成]ボタンをクリックします

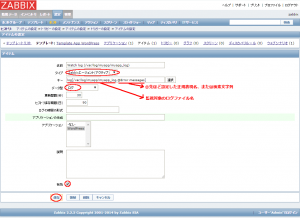

まずは適切な名前をつけます

タイプは「Zabbixエージェント(アクティブ)」を選択します

キーは、「log[ログファイル名,@先ほど作成した正規表現名]」を入力します

データ型は「ログ」を選択します

全て設定したら、有効になっていることを確認して保存します

無事登録できれば、以下のようにリストに追加されます

ログの監視トリガーの作成

続けて、その画面の[トリガー]をクリックします

画面右上に出てくる、[トリガーの作成]をクリックします

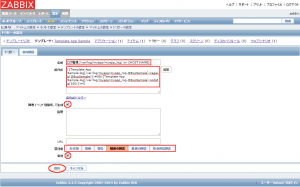

トリガーのデータを入力していきます

名前には適切な名前を設定します

条件式は、以下の書式で入力します

({テンプレート名:log[先ほど作成したキーの内容].iregexp(@正規表現名)})#0&({テンプレート名:log[先ほど作成したキーの内容].nodata(300)})=0

障害イベントを継続して生成にチェックしておきます

深刻度は適切なものを選択しておきます

有効にチェックが入っていることを確認して保存します

エラー無く登録できれば、このようにリストに追加され、監視が始まります

| ■ AD ■ | |

|---|---|